据外媒报道,由苹果和谷歌合作开发一个冠状病毒追踪系统将在5月1日正式上架,今天已经进入测试阶段。

图自:techcrunch

这款应用可以让 iOS 和 Android 系统的智能手机用户监测新冠病毒的扩散情况。预计5月中旬就可以在 iOS 和谷歌软件商店分别发布的公开应用程序设备上使用该软件功能。

苹果公司和谷歌公司表示,他们将在本周五提供关于该 API 及其发布的更多细节,包括展示其实际操作的示例代码。同时,苹果和谷歌也强调在隐私方面,不会允许政府或第三方插手获取个人信息,并且该项目所有的数据会在新冠肺炎终结时被销毁。

contact tracing 如何工作?

不同于传统的接触跟踪,这款应用能够在更大的范围内运作,那么,这款应用的具体如何追踪和监测呢?

USA today 详细介绍了其工作原理。

首先,你需要在手机上下载带有 API 卫生部门应用程序。

图自:USA today

API,即应用程序编程接口,旨在帮助智能手机匿名检测其是否靠近报告感染病毒的人。

需要注意的是,大部分的手机蓝牙辐射范围是30 feet(9.14米),如果手机放在衣服口袋里信号范围会变小。所以,这款应用能通过低功耗蓝牙 beacon 的方式,同时作为发送者和接受者,交换并保存彼此的信息。同时,为了保持匿名,代码每10分钟到20分钟更改一次。

前期工作做完之后,这款应用就要开始工作了。

当用户在公共场所混合5分钟或更长时间时,他们的设备会自动交换密码并存储14天,即冠状病毒潜伏期,而手机之间的距离是根据信号强度计算的。

图自:USA today

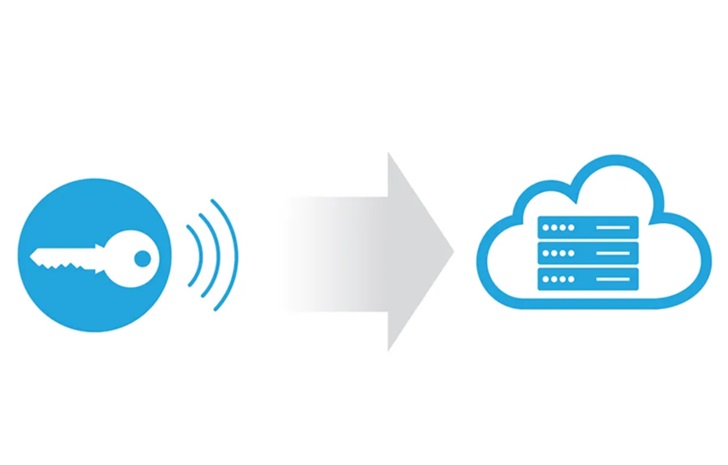

代码每14天删除更新一次,在征得用户同意后,App 会将过去14天的匿名符号传输到系统以便观察。

图自:USA today

紧接着,数据库每天向手机发送一份诊断键列表,对密钥进行分析,看它们是否与过去14天收集的任何代码相匹配,如果找到匹配项,当地公共卫生部门会使用健康授权应用程序向其他用户发出警报,警告用户他们已感染该病毒,并给出建议。

图自:USA today

当然,为了保证隐私,这是以匿名的方式发送警报,用户并不知道是谁触发了警报。

图自:USA today

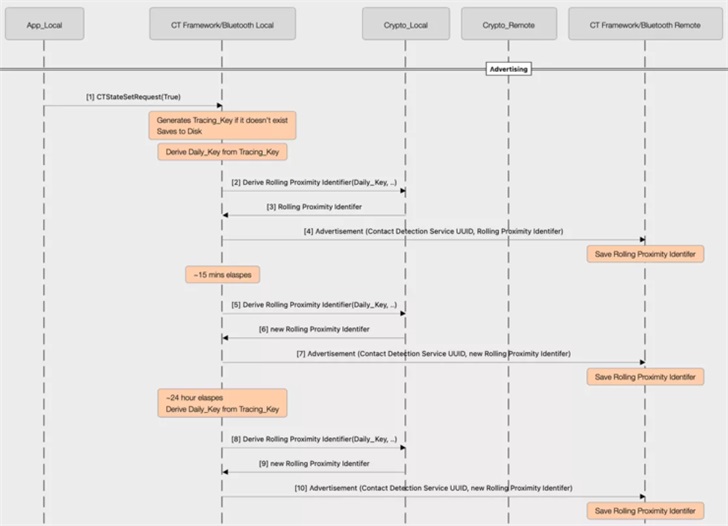

此外,为了更方便用户理解,苹果和 Google 发布的 Contact Tracing 蓝牙工作原理提供了一张图片,阐释了这一过程:

图自:苹果官网

隐私问题解决了吗?

而苹果和谷歌的联手自4月10日官宣后就备受关注,网友们也为他们提出了一系列关键问题:

这真的安全吗?

黑客们能用这个系统把所有患病的人列一个大名单吗?

谷歌、苹果或黑客能用它来找出我去过哪里吗?

有人能用这个找出我和谁联系过吗?

如果我不希望手机执行此操作怎么办?

这是变相的监视系统吗?

当然指向最多的还是个人隐私问题。

对此,苹果和谷歌公司也解释说,它们的系统使用的是生成密钥的加密机制(cryptography mechanism for generating the keys)。

并表示在使用这款应用程序前,需要获得用户“允许”,也就是说需要个人授权同意与其他用户共享信息。也不会将跟踪信息和个人身份相对应。

同时,该技术也不会通知用户与谁接触或者在哪里有过接触,即便是内部人员也看不到这些数据。因此,如果没有测试出新冠阳性,不会有任何信息泄漏。如果确诊了,确诊病患的信息也会直接向接触过的用户手机发布匿名警报,而不会将这些信息传到政府和其他机构。

此外,根据谷歌和苹果发布的联合声明,只有公共卫生机构被允许访问 API ,且仅有公共卫生机构有权限访问确诊密钥信息,用户可以放心使用。

对于用户担心的黑客问题,谷歌和苹果也给出了解释:

为了防止黑客通过 UUID 码倒推回用户身份,苹果和谷歌公司对滚动近距离标识符和元数据进行了加密。

另外,与用户身份标识无关的加密元数据与滚动近距离标识符关联。只有在用户确诊并主动报备病情后,元数据才会解密。

不过,综合来看,这项技术是利大于弊的。毕竟,在新冠肺炎面前,个人隐私与生命安全相比则弱了许多,但也应该意识到,问题并不单单是由技术造成的,解决方案也需要技术之外的努力。